添加微信:bmzkj01 免费交流解答,并送你一份最新运营推广方案

74cms信息泄露漏洞(CVE-2018-20519)

SEO技术 2021-06-01

今天大宝seo博客转载一篇来自百度安全指数平台发布的关于骑士CMS信息泄露漏洞的内容,这篇内容发布时间为2018年12月29日,正文部分如下:74cms是中国迅易科技公司的一套基于PHP和MySQL的在线招聘系统。 74cms 4.2.111版本中存在安全漏洞。远程攻击者可通过修改职位搜索意向利用该漏洞读取或修改任意简历。

漏洞描述

远程攻击者可通过修改职位搜索意向利用该漏洞读取或修改任意简历。

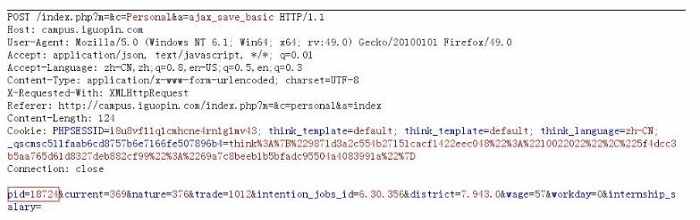

攻击者创建一份简历,然后修改求职意向,修改过程中抓包更改pid数字会遍历和修改任意用户信息(pid作为每份简历的数字索引)。

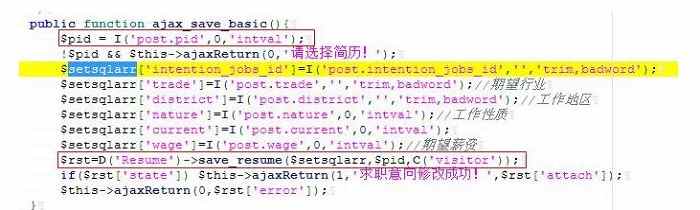

ajax_save_basic函数接收从前端传递到后端的pid等参数,对pid参数未与当前用户权限校验就调用save_resume函数将更改信息写入对应pid的简历,如下图所示:

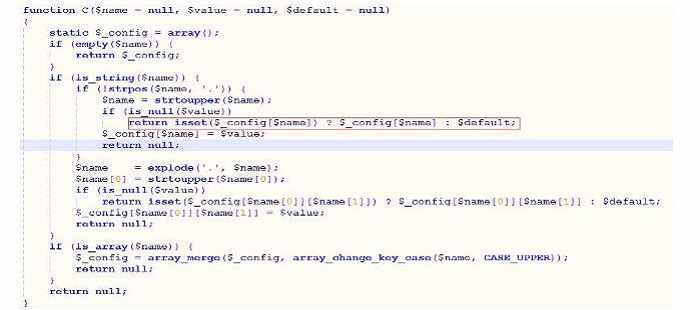

上图中仅仅检查了是否存在简历并且利用privileges.C (‘visitor’)返回当前用户权限,如下图:

函数D:

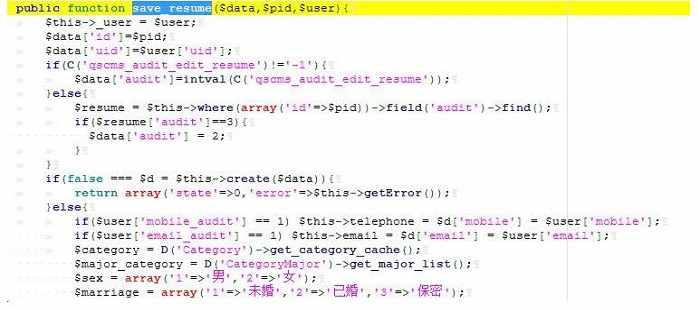

调用resumemodel. class. php文件里面的save_resume函数,如下图所示:

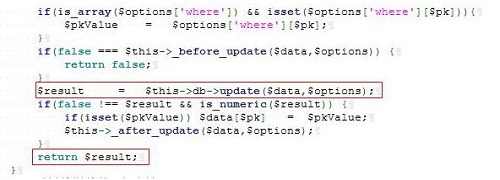

更新简历的save函数如下图所示:

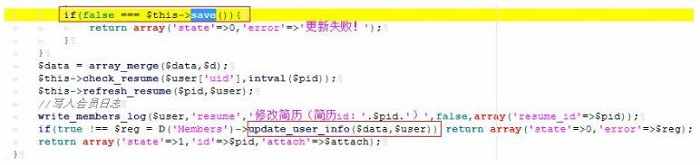

跟踪save函数往下执行,将当前更新的数据根据pid跟新对应简历,如下图所示:

将$data参数做参数过滤防止注入,然后判断是否存在主键为pid数值的简历,如果存在则根据pid对简历进行更新,随后将$data变量传入update字段中,如下图所示:

由于上述用户操作没有对当前用户做出权限检查,更新之后,使用者可以根据修改pid修改任意简历的信息和获取任意简历的个人信息内容。

操作步骤

步骤一:创建账户

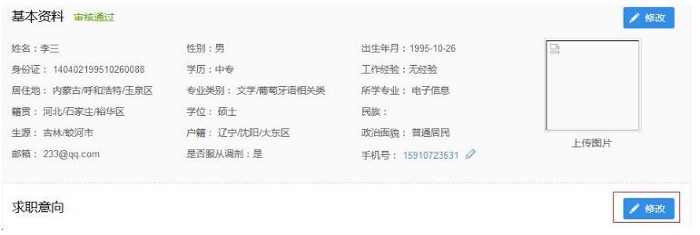

步骤二:更改简历

步骤三:点击修改求职意向

步骤四:抓包修改pid的参数

攻击结果截图:

漏洞等级:

高危

漏洞影响范围:

截止当日(2018-12-29)全系列版本

解决方法

关注官方补丁状态。

网站管理者可以先将当前用户与前端传递pid参数绑定。

原文链接地址:https://bsi.baidu.com/article/detail/120

上一篇:常见的seo搜索引擎技术指令

下一篇:移动搜索落地页体验常见的名词解释